一、文档:

https://hfish.io/

二、安装管理端:

参照官网命令,创建start.sh:

docker run -itd --name hfish \

-v /data/hfish/data:/usr/share/hfish \

--network host \

--privileged=true \

threatbook/hfish-server:latest创建update.sh:

docker run -d \

--name watchtower \

--restart unless-stopped \

-v /var/run/docker.sock:/var/run/docker.sock \

--label=com.centurylinklabs.watchtower.enable=false \

--privileged=true \

containrrr/watchtower \

--cleanup \

hfish \

--interval 3600启动两个容器。

端口说明:

4433:web界面

4434:供节点服务连接用,按官网说法,配置信息是节点拉取的,而不是管理下发。

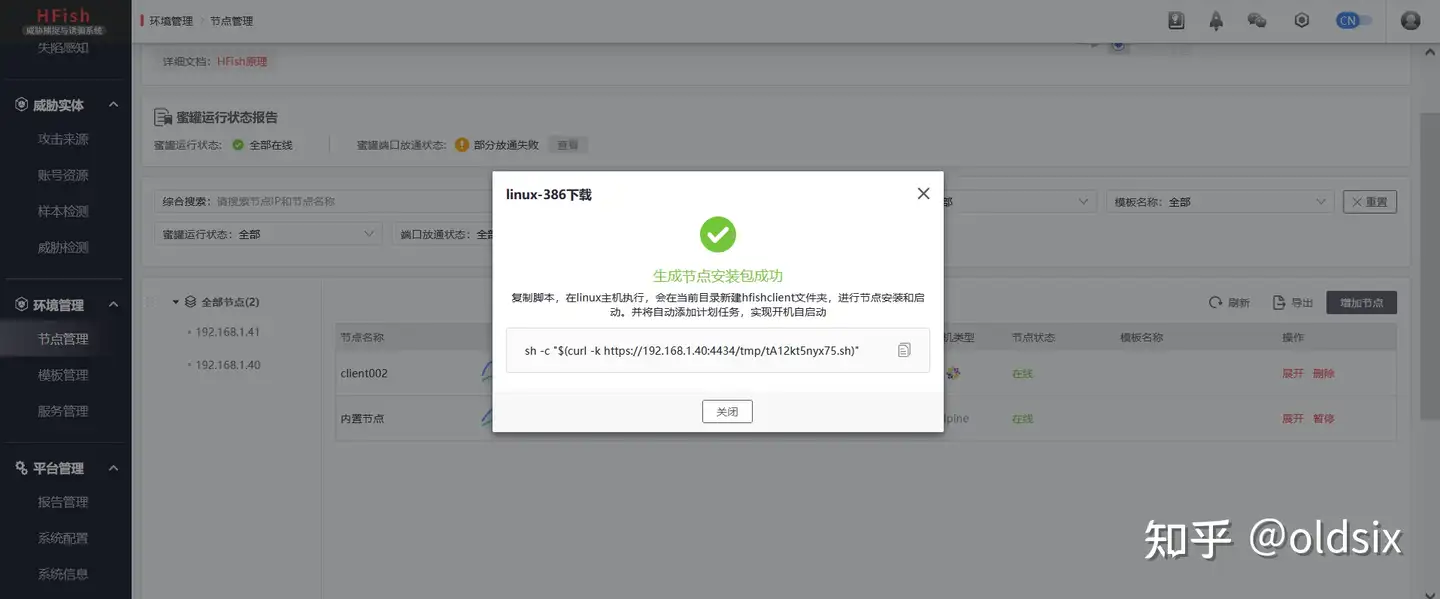

三、安装节点端:

在管理web页面上环境管理/节点管理/增加节点,选择命令行安装,选择节点系统类型,确定后会出来安装命令,直接粘贴在节点上执行即可。如果安装节点较多,也可以批量安装。

安装完成后,在管理web中刷新页面,节点管理中会新增刚才安装的节点,展开节点安装相应服务;可以选模板,也可以选相应服务。

注:节点上部署了什么服务,防火墙上也要将相应服务对外开放。

端口说明:

7879:蜜罐节点服务端口;管理端的内置节点,如果停用的话,这个端口就没了

7878:节点分发蜜饵或蜜标的下载和监听端口,如果是密标此端口不能关,当攻击者打开蜜标文档时会访问此端口。

四、使用说明:

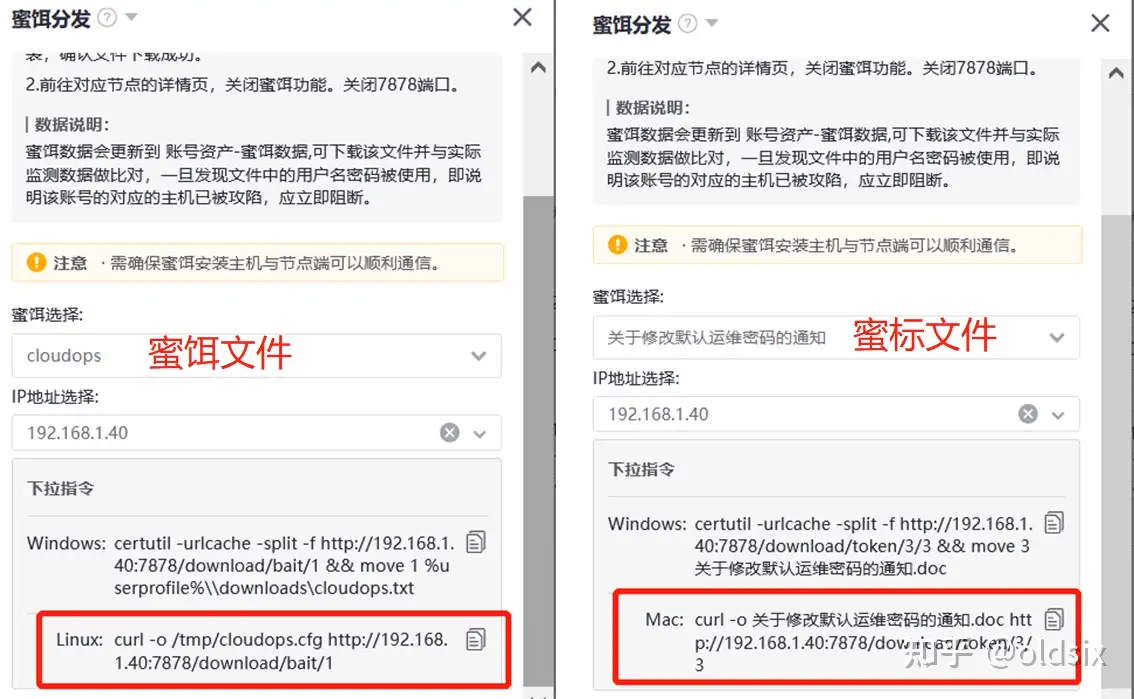

1、关于蜜饵、蜜标的部署:

A\在威胁感知/失陷感知/诱饵管理中添加蜜饵或蜜标;

B\在节点管理中选择要进行分发蜜饵或蜜标的节点,点击打开7878端口,在弹出的窗口中选择蜜饵,获取下载部署命令;

C\在需要部署蜜饵的主机上(业务主机或蜜罐节点)执行上面的命令下载文件;

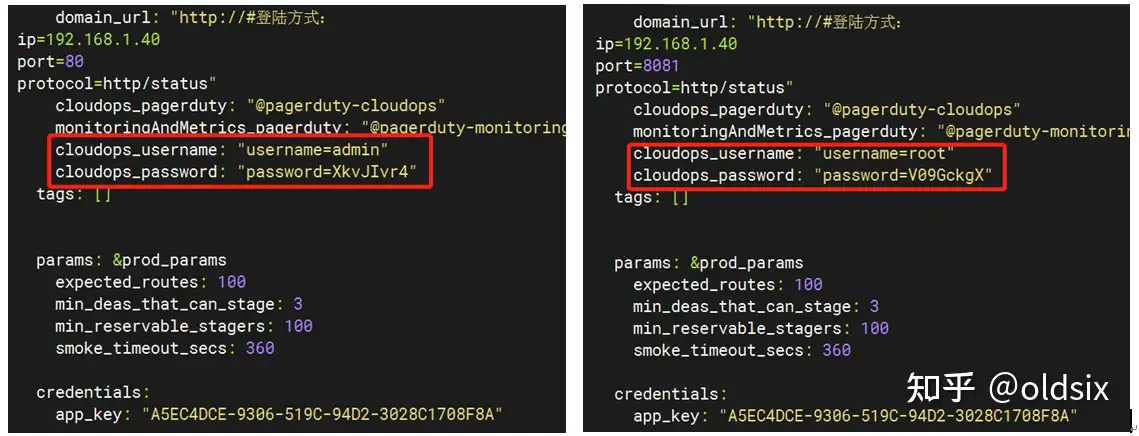

对蜜饵而言,不同主机执行下载获取的账号密码是不同的,蜜罐节点通过攻击者使用的账号密码来区分对应的是哪个主机泄漏的文件;为了真实,不同主机的蜜饵最好不要用同一个文件。

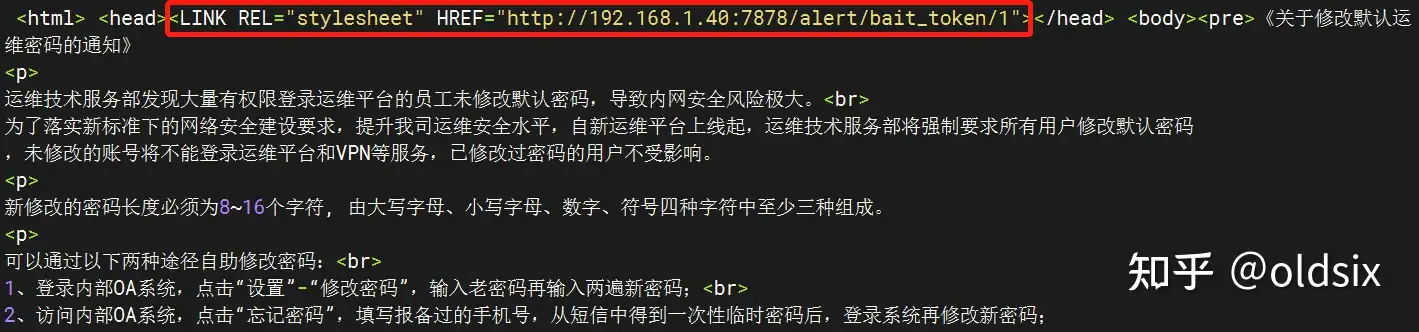

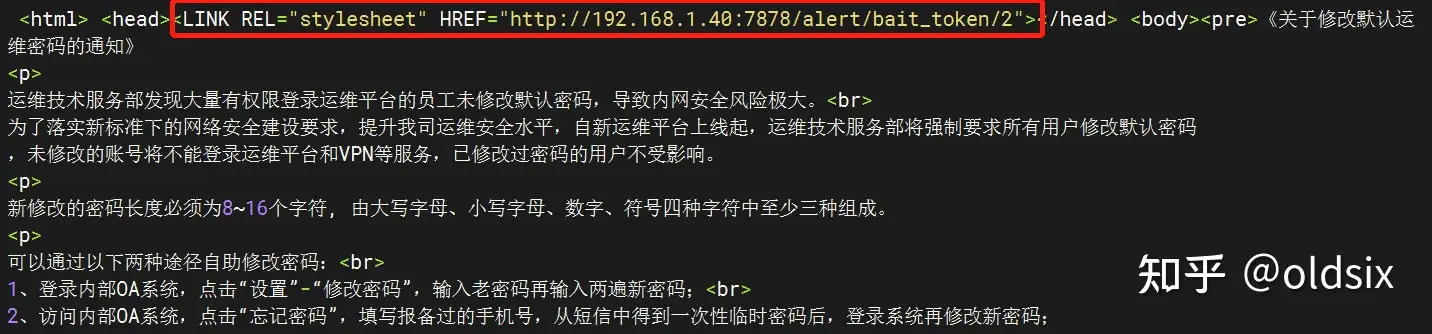

对蜜标doc文件而言,其在第一行加载了html:

<LINK REL=”stylesheet” HREF=”http://192.168.1.40:7878/alert/bait_token/1“>

如果打开文档,会自动调用这个url,最后一位数字代表了不同的部署主机。

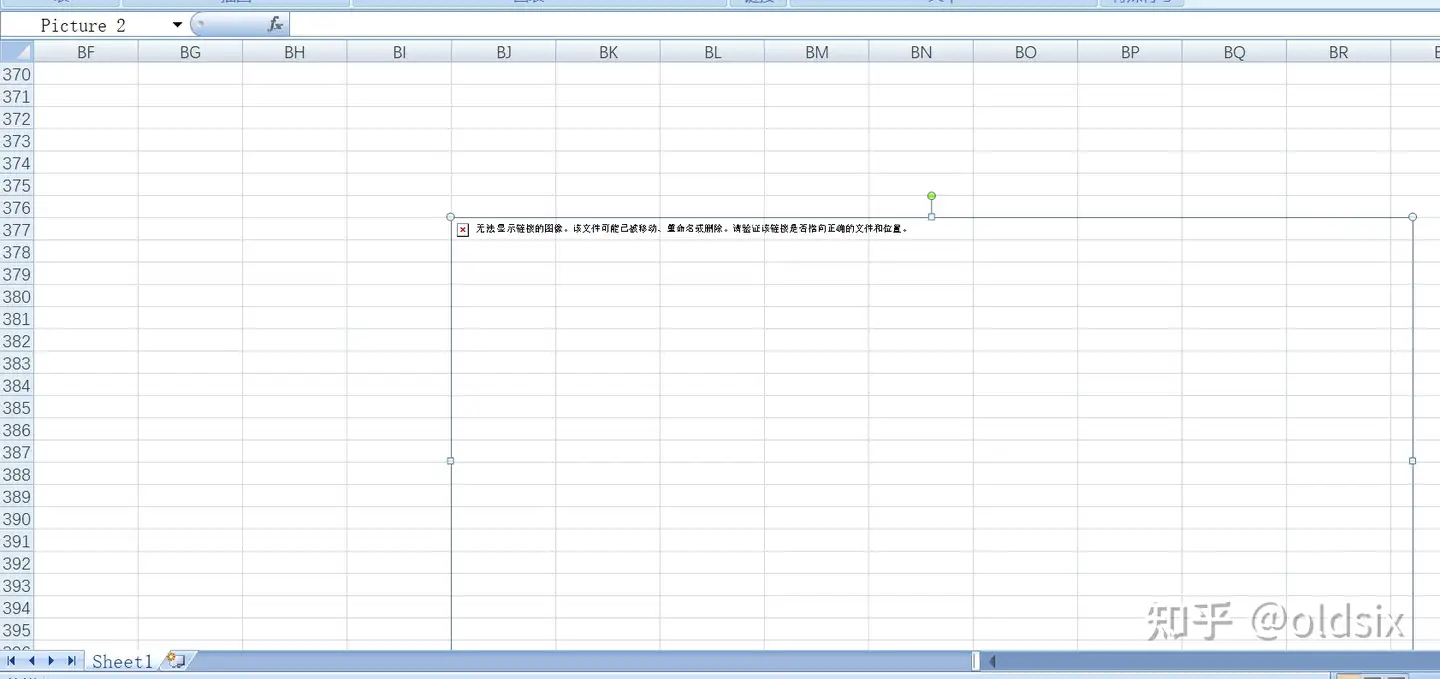

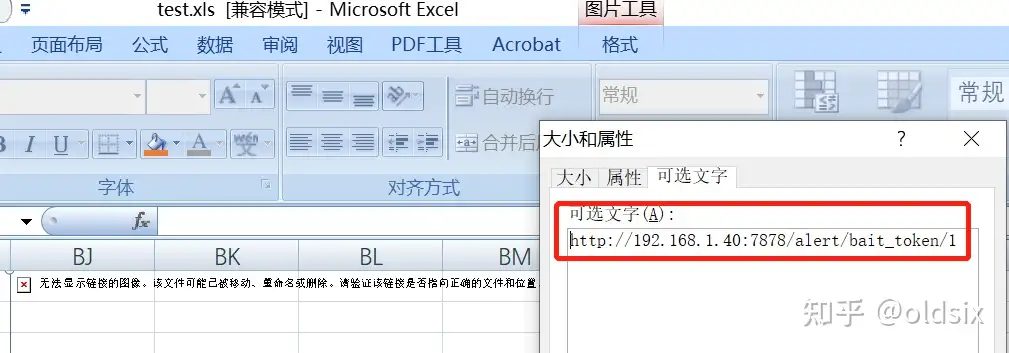

蜜标excel文件,在第377行右下角有个链接的图片,估计是与doc文件类似的一个url,打开时加载此图片,实现向蜜罐节点发送信息。

网上研究了半天,没找到如何从链接图片中获取真实地址的办法(excel版本比较低2007,不知高版本是不是可以找到),后来转存成低版本xls后,在可选文字中发现了链接:

可能的问题:

蜜标doc中加载的url,如果直接cat是可以看到的,另外对于内网而言,里面的url是内网IP,如果攻击者将文件下载到本地再打开,url是无法访问到的。

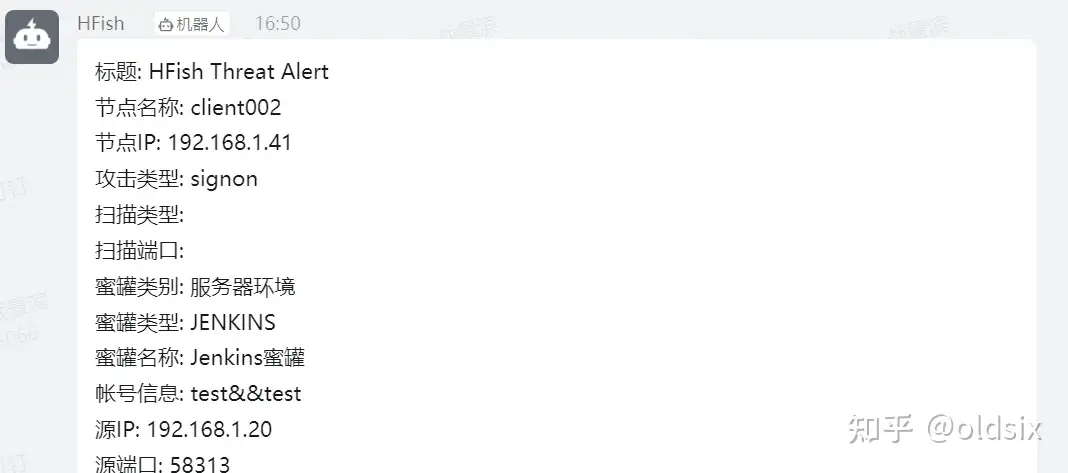

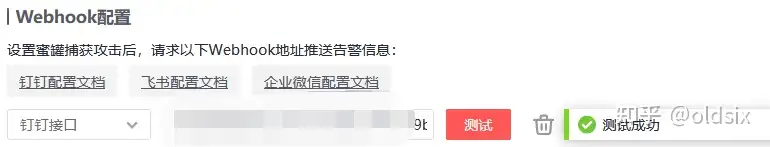

2、钉钉通知:

A\系统配置/通知配置/通知配置,找到Webhook配置,按官网配置钉钉接口:

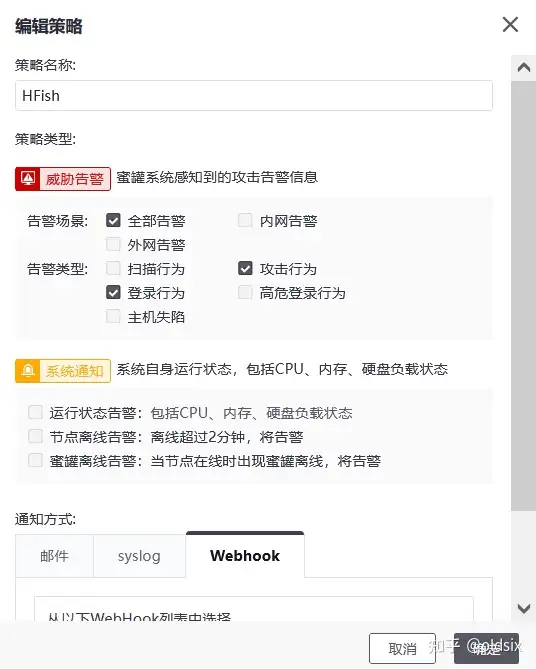

B\系统配置/通知配置/告警策略,按需求进行配置:

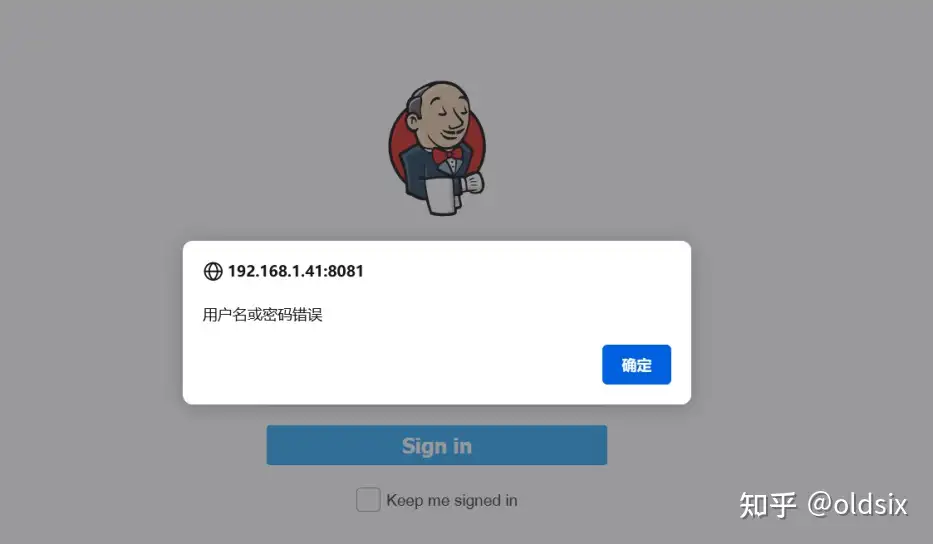

C\登录蜜罐服务测试:

D\钉钉收到消息: